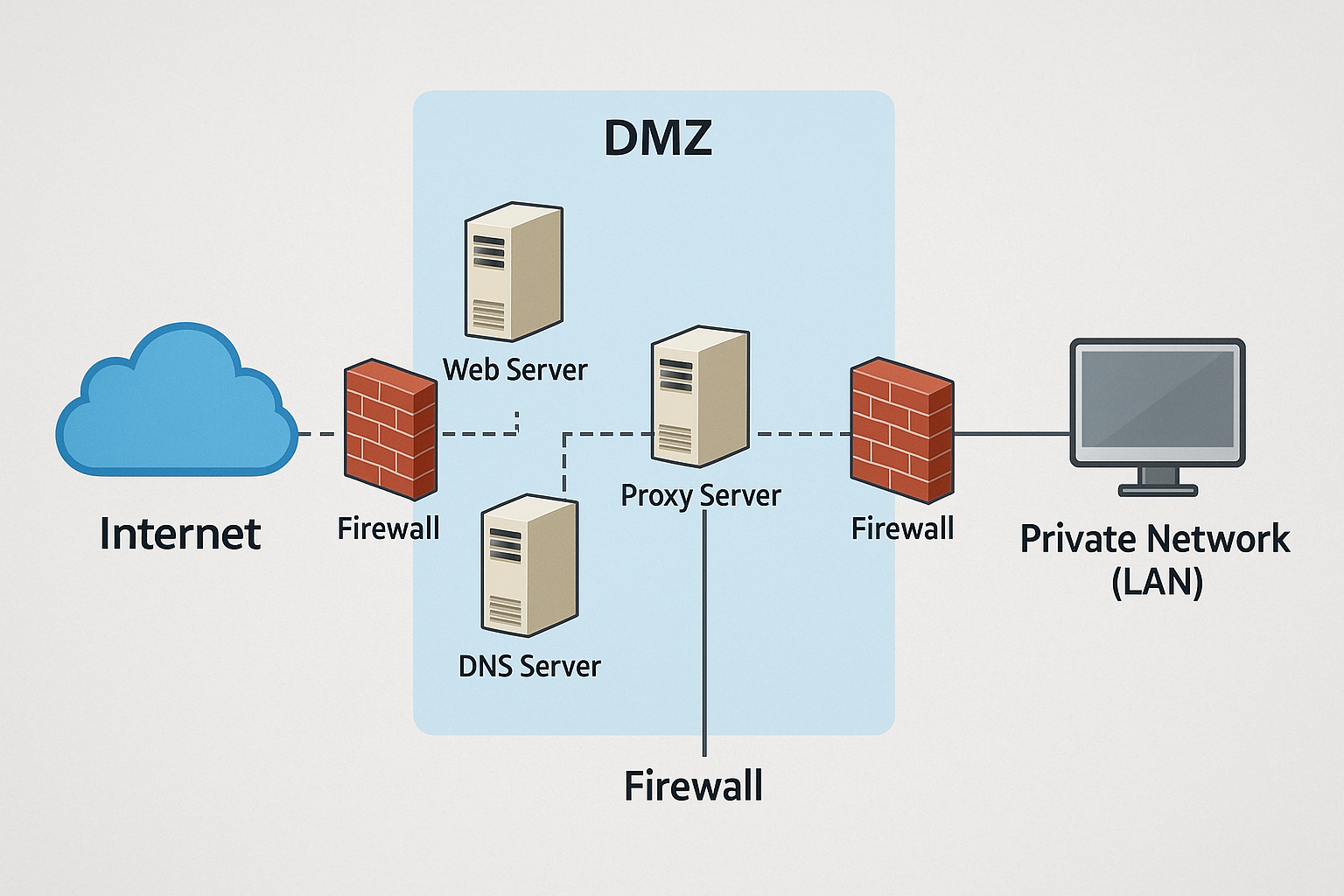

Una DMZ (zona demilitarizzata) è un’area di rete perimetrale che aggiunge un ulteriore livello di protezione al LAN aziendale filtrando il traffico proveniente da fonti non attendibili.

Scopo principale di questa configurazione è consentire l’accesso a reti non sicure, come Internet, garantendo al contempo che il segmento privato resti protetto. All’interno della DMZ vengono normalmente collocati server e servizi esposti al pubblico, tra cui:

- server DNS (Domain Name System)

- server FTP (File Transfer Protocol)

- server di posta elettronica

- server proxy

- server VoIP

- server Web

Tali risorse sono isolate e dotate di permessi limitati verso il LAN, così da essere raggiungibili via Internet ma non vice-versa. In questo modo un potenziale aggressore incontra maggiori difficoltà nel tentativo di raggiungere direttamente dati e sistemi interni.

Cosa troverai in questo articolo

Come funziona una rete DMZ?

Un’azienda che offre, ad esempio, un sito web pubblico deve rendere il proprio web server accessibile a Internet senza esporre il resto dell’infrastruttura. Il server viene quindi installato in DMZ, separato dalle basi dati aziendali e dalle postazioni degli utenti.

Una DMZ opera come zona cuscinetto fra Internet e la rete privata:

- Gateway di sicurezza esterno – di solito un firewall – filtra il traffico proveniente dall’esterno verso la DMZ.

- Gateway interno – un secondo firewall o dispositivo di sicurezza – filtra ciò che dalla DMZ tenta di raggiungere il LAN.

Se un attaccante supera il primo firewall e compromette un host nella DMZ, dovrà comunque violare anche il firewall interno prima di toccare risorse sensibili. Inoltre, i servizi rafforzati presenti nella zona demilitarizzata devono essere configurati per generare allarmi in caso di comportamento anomalo, così da permettere una reazione tempestiva.

Nei contesti soggetti a normative (per esempio l’americana HIPAA), è comune inserire un server proxy in DMZ per centralizzare il filtro dei contenuti, semplificare il logging e verificare l’uso corretto di Internet da parte dei dipendenti.

Punti da considerare quando si investe in cybersicurezza

Prima di scegliere una soluzione di sicurezza perimetrale è utile stilare una check-list che comprenda:

- esigenze normative e di compliance

- tipologia di servizi da esporre (web, posta, API, ecc.)

- capacità di monitoraggio e registrazione dei log

- necessità di scalabilità futura

Vantaggi dell’utilizzo di una DMZ

Oltre a fungere da barriera aggiuntiva, una DMZ offre benefici specifici:

Controllo degli accessi

La segmentazione consente di pubblicare servizi sul web limitando l’ingresso non autorizzato verso il LAN. Un server proxy eventualmente presente nella DMZ rende più semplice l’ispezione del traffico.

Prevenzione della ricognizione di rete

La zona cuscinetto ostacola le attività di scan da parte degli aggressori: i sistemi interni restano invisibili dietro il secondo firewall.

Blocco dello spoofing IP

La verifica addizionale eseguita in DMZ aiuta a individuare pacchetti con indirizzi IP contraffatti che tentano di impersonare dispositivi fidati.

Servizi tipicamente ospitati in DMZ

- DNS servers

- FTP servers

- Mail servers

- Proxy servers

- Web servers

Progettazione e architettura di una DMZ

Esistono varie topologie, dal singolo firewall a configurazioni più complesse.

Firewall singolo

Richiede almeno tre interfacce: rete esterna (Internet), rete interna (LAN) e DMZ. Regole granulari stabiliscono chi può entrare in DMZ e se la DMZ può parlare con il LAN.

Doppio firewall

Più sicuro:

- il primo firewall consente solo traffico esterno diretto verso la DMZ;

- il secondo consente solo traffico dalla DMZ che deve raggiungere l’interno.

Un attaccante dovrebbe quindi violare due dispositivi distinti per arrivare al LAN.

Per segmenti particolarmente critici si possono aggiungere sistemi IDS/IPS nella DMZ, configurati per permettere unicamente, ad esempio, richieste HTTPS su TCP 443, bloccando qualsiasi altro protocollo.

L’importanza delle reti DMZ e casi d’uso attuali

Fin dall’introduzione dei firewall, le DMZ sono un componente chiave per separare dati, sistemi e applicazioni sensibili da quelli esposti. Con la diffusione del cloud e dei modelli ibridi, molte aziende spostano parte dell’infrastruttura fuori sede:

- In piattaforme come Microsoft Azure la DMZ può essere implementata fra data-center on-premises e reti virtuali, tracciando e controllando il traffico in uscita.

- L’uso crescente di container e macchine virtuali aiuta a isolare applicazioni specifiche all’interno di sottoreti DMZ.

Le reti demilitarizzate sono altresì cruciali per mitigare i rischi introdotti da dispositivi IoT e sistemi OT industriali, che spesso non sono nati per resistere ad attacchi informatici. Segmentando questi asset in una DMZ si riduce la superficie di attacco e si protegge l’infrastruttura produttiva da potenziali compromissioni.

Una corretta implementazione della DMZ, accompagnata da politiche di monitoraggio continuo, rimane quindi uno degli strumenti più efficaci per rafforzare la postura di sicurezza di qualsiasi organizzazione che esponga servizi a Internet.